【実録】詐欺グループの失敗例から学ぶ!HTMLコードが丸見えのフィッシングメールに注意

【実録】詐欺グループの失敗例から学ぶ!HTMLコードが丸見えのフィッシングメールに注意

2025年6月27日(金)

2025年6月27日(金)

日々進化するサイバー犯罪の手口。その中でも代表的なのが「フィッシングメール」です。

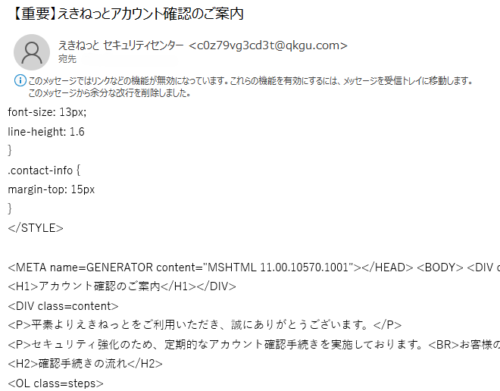

先日、私のもとに届いたのは、なんとHTMLコードがそのまま表示されているという、詐欺グループ側の”ミス”が明らかな失敗作。

一見すると笑ってしまいそうな内容ですが、実はこの”ミス”こそがフィッシングの本質とリスクを浮き彫りにしています。本記事では、実際に届いたフィッシングメールの中身を分析しながら、皆さんに注意喚起を行います。

📩 届いたメールの概要

- 件名:【重要】えきねっとアカウント確認のご案内

- 差出人名:えきねっと運営事務局(を装う)

- 内容:セキュリティ確認と称してアカウント確認を促す

- メール本文が丸ごとHTMLソースで表示されていた

<HTML lang=ja><HEAD><TITLE>【重要】えきねっとアカウント確認のご案内</TITLE> <META charset=UTF-8> ...

🔍 分析:なぜこうなったのか?

この事象が起きた原因として、以下のような可能性が考えられます:

- 詐欺グループの人為的ミス:HTMLテンプレートをそのまま貼り付けた

- 自動送信プログラムのバグ:本文への埋め込み処理が失敗

- メール形式の誤設定:HTMLではなくテキストとして処理された

⚠️ この失敗から何を学ぶか

✅ メールの見た目が不自然ならまず疑う

以下のような特徴があれば要注意:

- HTMLコードが見えている

- 日本語がおかしい

- リンクURLが不審(長く複雑、公式ドメインでない)

✅ “あえて”失敗しているわけではない

詐欺の目的は騙すこと。失敗すれば信頼を失うだけです。

🛡 安全のためにできること

- リンクはクリックせず、公式サイトに直接アクセス

- 不審メールは第三者に確認依頼

- 家族や高齢者にも事例を共有する

✉️ 最後に:笑えるうちに、学ぼう

今回のような”間抜けな詐欺メール”であれば笑って済ませられますが、次はもっと精巧な手口かもしれません。

「自分だけは大丈夫」と思わず、常に疑いの目を持つことが最大の防御です。